یک فرد عاشق دنیای شبکه، برنامه نویسی و امنیت سایبری

من یک مهندس IT هستم که عاشق برنامه نویسی، شبکه و امنیت سایبری هستم. در این وبلاگ سعی میکنم اطلاعات و اخبار جالب را با شما به اشتراک بزارمیک فرد عاشق دنیای شبکه، برنامه نویسی و امنیت سایبری

من یک مهندس IT هستم که عاشق برنامه نویسی، شبکه و امنیت سایبری هستم. در این وبلاگ سعی میکنم اطلاعات و اخبار جالب را با شما به اشتراک بزارمفریمورهای جدید اینتل حاوی Backdoorsهای پیش پا افتاده ای است

۳ کتابخانه جاوا اسکریپت برای جایگزینی با JQuery

جاوا اسکریپت و مرورگر پیشرفته است. این گزینه های جی کوئری مانند انتخاب جی کوئری خاموش است

ساده سازی وظایف مانند حرکت سند HTML، انیمیشن و مدیریت رویداد، کتابخانه جی کوئری جاوا اسکریپت، چهره توسعه وب را تغییر داد. طبق نظر سنجی وب W3Techs، از ماه مه سال 2017، جی کوئری در 74 درصد از وب سایت های شناخته شده مورد استفاده قرار می گیرد. با این وجود، کتابخانه جی کوئری که در اوت 2006 عرضه شد، در حال حاضر توسط بعضی از توسعه دهندگان به عنوان یک تکنولوژی قدیمی که مدت زمان آن گذشت، مشاهده شده است.

جایگزین های jQuery در سال های اخیر مانند کتابخانه نقدی و یا حتی مدرن وانیل جاوا اسکریپت ظاهر شده است، در حالیکه مرورگرهای وب از همان دسته ی جاوا اسکریپت برخوردار نیستند و جی کوئری برای حل مسائل سازگاری بیشتر مورد نیاز نیست. Arguments در Reddit و ویدیوها در YouTube باعث می شود که jQuery منسوخ شده باشد یا حداقل به همان اندازه که یک بار آن را نداشته باشد، به همان اندازه مهم نیست.

[TypeScript چیست؟ صنعتی جاوا اسکریپت • ویژگی های جدید در به روز رسانی های مکرر TypeScript را با ردیاب ویژگی InfoWorld TypeScript مشاهده کنید. | با موضوعات داغ در برنامه نویسی با NewsWorld App Dev Report آشنا شوید. ]

چرا jQuery دیگر مورد نیاز نیست

در یک نمایش یوتیوب، "آیا جی کوئری هنوز در سال 2018 مرتبط است؟"، مربی توسعه وب، براد Traversy اذعان دارد که جی کوئری احتمالا بهترین کتابخانه ی جاوااسکریپت جاوااسکریپت است که تاکنون ایجاد کرده است. آسانتر شدن یادگیری، سازگاری متقابل مرورگر، مختصر تر از جاوا اسکریپت ویلای قدیمی و پلاگین های غنی در ارائه قابلیت های خاص است. اما جاوا اسکریپت از ECMAScript 6 پیشرفت کرده و جی کوئری در بسیاری از موارد مورد نیاز نیست، Traversy نتیجه می گیرد.

در فیلم دیگری، کنت لووری، مدرس برنامه نویسی، استدلال می کند که تبدیل شدن به زبان جی کوئری مسلط، اتلاف وقت است. در چشم انداز توسعه وب فعلی، مرورگرهای مدرن به طور عمده از جاوا اسکریپت استفاده می کنند. در اغلب موارد، کد جاوااسکریپت جاوااسکریپت بهتر از یک کتابخانه مخرب مخرب مانند jQuery است.

در حالی که jQuery انتخابی برای درخواست HTTP بود، به عنوان مثال، ECMAScript 6 Fetch را به ارمغان آورد، یک API مبتنی بر وعده که درخواست های HTTP را ساده تر می کند. و پیشرفت با HTTP متوقف نمی شود. جایی که جی کوئری برای کارهایی نظیر دستکاری آرایه ها استفاده می کند، وانیل جاوا اسکریپت هم اکنون برای این عملیات ها بهبود یافته است.

هکر ها موفق به نفوذ به خودرو تسلا ۳ شدند

مایکروسافت از ویژوال استدیو آنلاین رونمایی کرد

مایکروسافت امروز اعلام کرد که برنامه پیش نمایش خصوصی ویژوال استودیو آنلاین، یک ویرایشگر کد آنلاین است که این شرکت به عنوان همراه با ویژوال استودیو و آموزش ویژوال استودیو کد قرار دارد.

این سرویس بر اساس ویژوال استودیو کد، ویرایشگر کدهای دسکتاپ محبوب و آزاد منبع مایکروسافت است. به این معناست که ویژوال استودیو آنلاین نیز از تمام پسوندهایی که در حال حاضر برای ویژوال استودیو در دسترس هستند پشتیبانی می کند و همچنین ویژگی های محبوب مانند فضای کاری ویژوال استودیو کد را پشتیبانی می کند. پشتیبانی از IntelliCode، ابزار مایکروسافت برای توسعه کمک های AI که امروزه به طور کلی در دسترس قرار دارد، نیز ساخته شده است.

تاکید اینجاست که ویژوال استودیو آنلاین "همدم" است. این به معنای تبدیل شدن به محیط پیش فرض برنامه نویس نیست، بلکه به عنوان یک راه برای ویرایش سریع، بررسی یک درخواست کشش یا پیوستن به جلسه Live Share است.

و اگر فکر می کنید نام ویژوال استودیو آنلاین به نظر می رسد آشنا، به این دلیل است که مایکروسافت در واقع بازیابی این نام است. نه چندان دور، Visual Studio Online هاب مایکروسافت برای همه چیز DevOps بود، قبل از DevOps یک کلمه وزوز. سال گذشته، این شرکت آن را به Azure DevOps تغییر نام داد، و نام را برای استفاده های دیگر باز کرد. صادقانه بگویم، با توجه به نام، بسیاری از افراد احتمالا همیشه تصور می کردند که Visual Studio Online یک نسخه مبتنی بر وب از محیط توسعه یکپارچه است، و تنها پس از آن ناامید شد که این کار نمی کرد.

شایان ذکر است که اگر نمی خواهید صبر کنید تا مایکروسافت پیش نمایش خصوصی را برای کاربران بیشتری باز کند، راه اندازی هایی همچون Coder وجود دارد که می تواند محیط Visual Studio Code Remote را ارائه دهد.

برنامه نویسی برای کودکان در جاوا اسکریپت

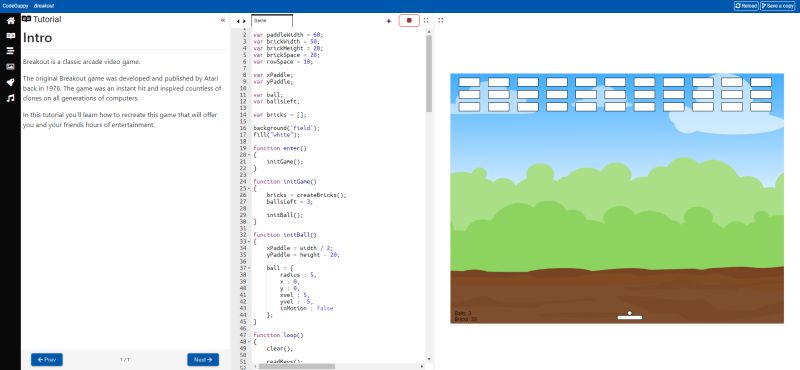

CodeGuppy، بر خلاف دیگر سیستم های مقدماتی مانند Scratch که از زبان های مبتنی بر بصری استفاده می کنند، قصد دارد بچه ها (و نوجوانان و بزرگسالان خلاق) را با نوشتن جاوا اسکریپت کد کند. چرا این بهتر است؟

بلوک های بصری زبان هایی مانند Scratch شایستگی خود را برای معرفی بچه های بسیار جوان به جهان برنامه نویسی دارند. با این حال، نظر ما این است که بچه ها باید در اسرع وقت به زبان های متنی تبدیل شوند. زبان مبتنی بر متن کمک خواهد کرد که بچه ها نه تنها مهارت های برنامه نویسی واقعی بلکه مهارت های مهم دیگری همچون املا را توسعه دهند. اگر بچه ها در دهه 80 قادر به یادگیری برنامه نویسی با استفاده از BASIC (زبان مبتنی بر متن در ویراستاران اولیه) باشند، ما معتقدیم که کودکان معاصر همچنین می توانند جاوا اسکریپت را با استفاده از محیط پیشرفته Codeguppy یاد بگیرند.

علاوه بر این در ترکیب برنامه نویسی با گرافیک و بازی، CodeGuppy تلاش می کند جوانان را در هنگام سرگرم نگه داشتن انگیزه نگه دارد؛ همه ما می دانیم که فاصله توجهشان کوتاه است ...

خود برنامه نویسی در داخل مرورگر از طریق زمین بازی مجتمع CodeGuppy در داخل مرورگر قرار می گیرد. این کار نیاز به تنظیم یک محیط توسعه و بارگذاری سریع را به عنوان امکان پذیر می کند. شرایط برای اهداف تازه ای که از ابتدا شروع می شود بسیار مهم هستند.

توجه داشته باشید که "واقعی" آموزش وجود دارد که شامل دستورالعمل هایی است که شما را از طریق یک گام به گام فعال می کند و آنهایی که در واقع فقط لیست های کد است که دارای توضیحات کوتاه هستند که در کنار نتیجه نهایی آنها اجرا می شود. آنها از طراحی های ساده تا بازی هایی مانند Breakout و Invaders می آیند! به همین ترتیب هنگامی که شما برای اولین بار شروع می کنید، این کار را با مطالب مقدماتی انجام دهید، که متأسفانه با بقیه مخلوط شده است، بنابراین به راحتی شناسایی نمی شود.

یک مثال از گام "واقعی" گام به گام آموزش "معرفی به کدهای" است که در آن دستورالعمل ها شما را از طراحی یک دایره ساده به ترکیب چندین حلقه برای قرعه کشی گربه خرس، و یا، "عبارات و متغیرها" که به سادگی مفاهیم را نشان می دهد از طریق ساخت یک خانه.

سپس "لیست کد"، همتایان پیشرفته آموزش، وجود دارد که در حال انتظار برای بهینه سازی است تا دانش آموز بتواند در زمان واقعی تجربه کند که چگونه این اثر بر نتیجه نهایی تاثیر می گذارد و از آن یاد می گیرد. یک نمونه از آن بازی کلاسیک برک آوت یا بالن های سقوط است.

آموزش واقعی به خوبی نوشته شده است و آسان است به دنبال آن، اما تعداد زیادی وجود دارد، و من به نویسندگان تشویق برای نوشتن بیشتر از آنها در صورتی که به دنبال گسترش پلت فرم.

در زمان نوشتن، Codeguppy به طور کامل رایگان و همچنین بدون تبلیغات ارائه می شود که موجب می شود که چگونه این پلتفرم درآمدزا شود. با این وجود، پیشنهاد من این است که اگر با والدین خود و یا دانش آموزان خود درگیر یک معلم باشید، در حالی که طول می کشد، با بچه خود امتحان کنید. اگر شما آن را ارزشمند بدانید، من شما را تشویق می کنم که به توییتر بروید و به نوبه خود، نویسندگان را تشویق کنید تا آموزش های بیشتری را بنویسید.