یک فرد عاشق دنیای شبکه، برنامه نویسی و امنیت سایبری

من یک مهندس IT هستم که عاشق برنامه نویسی، شبکه و امنیت سایبری هستم. در این وبلاگ سعی میکنم اطلاعات و اخبار جالب را با شما به اشتراک بزارمیک فرد عاشق دنیای شبکه، برنامه نویسی و امنیت سایبری

من یک مهندس IT هستم که عاشق برنامه نویسی، شبکه و امنیت سایبری هستم. در این وبلاگ سعی میکنم اطلاعات و اخبار جالب را با شما به اشتراک بزارمهکرها سرویس دهنده اینترنتی Utah را مورد حمله سایبری قرار دادند

هکرها در تلاش هستند که به سرورهای MySQL server از طریق ransomwareها حمله کنند!

۱۰۰ها مدرسه آمریکا همچنان در خطر حمله سایبری هستند

اگر شما تعجب کنید که چرا ransomware همچنان مشکلی برای دولت و دولت های محلی و سایر نهادهای دولتی است، تنها کاری که باید انجام دهید برای دریافت پاسخ کمی کم است. داده های اسکن امنیتی قابل دسترسی به دست آمده نشان می دهد که بسیاری از سازمان های عمومی موفق به انجام بیش از یک تیرانداز بیش از آسیب پذیری سیستم های مدت زمان طولانی است که، اگر به طور موفقیت آمیز مورد سوء استفاده قرار گیرد، می تواند عملیات خود را متوقف کند.

در حالی که روش که RobbinHood ransomware دو هفته پیش شبکه شبکه شهر بالتیمور را آلوده کرده است، هنوز ناشناخته است، در داخل دولت شهر، تلاش های ناکافی دفتر فناوری اطلاعات برای دست زدن به محاصره شهر نرم افزار، سرور های پیری، و زیرساخت شبکه گسترده. بالتیمور حتی این شهر نیست که در ماه گذشته توسط ransomware مورد ضرب و شتم قرار گرفته است - لین، ماساچوست و Cartersville، جورجیا، هر دو سیستم های پرداخت الکترونیک را از طریق ransomware در این ماه گرفته شده است. گرینویل، کارولینای شمالی، توسط همان RobbinHood ransomware که روی بالتیمور در ماه آوریل تأثیر گذارده بود، زده شد.

اما شهرهای تنها اهداف بسیار آسیب پذیر نیست که توسط مهاجمان احتمالی پیدا می شود. صدها هزار سیستم ویندوز متصل به اینترنت در ایالات متحده وجود دارد که هنوز به نظر می رسد به سوء استفاده از پروتکل اشتراک گذاری پرونده مایکروسافت ویندوز سرور پیام بلوک نسخه 1 (SMB v. 1) آسیب پذیر است، با وجود هشدارهای عمومی عمومی برای سیستم های پچ پس از شیوع در سراسر جهان از بدافزار رمزنگاری WannaCry دو سال پیش. و براساس اطلاعات موتور جستجوی Shodan و سایر منابع عمومی، صدها نفر از آنها - اگر نه هزاران - سرورهایی هستند که در سیستم مدرسه دولتی ایالات متحده استفاده می شوند.

در حالی که انجام تحقیقات به عنوان دنباله روی پوشش ما از حملات ransomware در حال اجرا در بالتیمور شهر، Ars کشف کرد که سیستم مدارس دولتی کانادایی بالتیمور، دارای هشت سرور قابل دسترسی است که هنوز در تنظیمات اجرا می شوند که نشان می دهد آنها به EternalBlue آسیب پذیر هستند، گروه معادله بهره برداری در آوریل 2017 در معرض کارفرمایان سایه قرار گرفت و پس از آن یک ماه بعد به عنوان بخشی از بدافزار WannaCry مورد استفاده قرار گرفت. به گفته محققان امنیتی، این سوء استفاده در حال حاضر به عنوان بخشی از کیت های مخرب متعدد بسته بندی شده است.

"من با تیم IT ما را بررسی خواهیم کرد"

آرس در هفته گذشته سخنگوی عمومی مدارس بالتیمور (BCPS) گفت: "من با تیم فناوری اطلاعات خود بررسی خواهیم کرد." پاسخ اضافی از BCPS وجود نداشت، اما تیم فناوری اطلاعات مدرسه برای فیلتر کردن درخواستهای SMB در دیوار آتش منطقه، براساس اطلاعات فنی جمعآوری شده توسط Ars - حداقل حداقل لازم برای جلوگیری از حمله کلون WannaCry، پیکربندی شده است. با این حال مشخص نیست که آیا بالتیمورکا پچ را برای سوءاستفاده در شبکه خود اعمال کرده است یا خیر. بدین معنی که حمله مخرب بر اساس EternalBlue هنوز ممکن است در صورت حمله یک مهاجم در شبکه منطقه، پایه گذاری شود.

و متاسفانه، نمرات سیستم های مدرسه ای دیگر و سایر موسسات دولتی و محلی وجود دارد که سرورهای در معرض آن قرار دارند. و سیستم های شمارش شده تنها کسانی هستند که به طور مستقیم از طریق اینترنت دسترسی دارند، بنابراین آنها فقط یک درصد از آسیب پذیری بالقوه را به ransomware و یا سایر نرم افزارهای مخرب نشان می دهند. برخی از ولسوالی های دیگر که دارای بیشترین تعداد سیستم های آسیب پذیر هستند شامل:

مدرسه متحد مدبکه در منطقۀ لس آنجلس، کالیفرنیا

Fresno Unified School District در Fresno، کالیفرنیا

تعاونی پردازش اطلاعات مدارس واشنگتن در ایالت واشنگتن

کوهپرتینو اتحادیه مدرسه در سن خوزه، کالیفرنیا

علاوه بر این، واقعیت این است که این سیستم ها دو سال تمام پس از WannaCry باقی می ماند و پس از آنکه مایکروسافت تکه های اورژانسی را برای سیستم عامل های دیگر پشتیبانی نمی کند، این سوال را مطرح می کند که چطور امنیت های امنیتی دیگر این سازمان ها پچ شده اند.

در داده های Shodan برخی از تغییرات وجود دارد. برای مثال، Shodan 230 مورد آسیب پذیر سرور ویندوز را با یک ناحیه عمومی مدرسه در لیتلتون، کلرادو مرتبط کرده است. اما این یک اشتباه از بلوک های آدرس مربوط به سیستم بود - آنها در واقع ماشین های مجازی متعلق به یک ارائهدهنده میزبانی وب آلمان بودند که همان بلوک آدرس IP را به اشتراک گذاشته بودند. این خبر به سختی خوب است - فقط نشان می دهد که کمبود پچ در سراسر جهان فراگیر است.

9 ابزار عالی کالی لینوکس برای هک و تست نفوذ در سال 2019

توزیع های مبتنی بر لینوکس، سیستم های مورد نظر برای اخلال در اخلاق هستند. به طور خاص، سیستم عامل های منبع باز مانند Kali Linux Tools و Parrot در میان محققان امنیتی بسیار محبوب هستند. آنها با یک لیست طولانی از ابزارهای هک با رابط های ترمینال و رابط کاربری GUI آمده اند.

در این مقاله، بهترین ابزار لینوکس کالی برای 2019 را که می توانم در سیستم عامل لینوکس استفاده کنم فهرست کنم که این ابزارها در دوره تست نفوذ PWK آموزش داده می شود. من ابزار محبوب ترین برای هر دسته از ابزارهای امنیتی را انتخاب کرده ام و برجسته های اصلی خود را شرح داده ام. بیا یک نگاهی بیندازیم:

ابزارهای لینوکس Kali برای تست قلم در سال 2019

1. Wireshark

رده: جمع آوری اطلاعات

اگر من می گویم که Wireshark یکی از پروتکل های مورد استفاده در مورد پروتکل شبکه است، من اشتباه نخواهم کرد. این ابزار رایگان هک کردن کالی لینوکس با استفاده از ویجت Qt برای رابط کاربری آن است. با استفاده از این ابزار، میتوانید با پشتیبانی از صدها پروتکل، در مورد شبکه در شبکهتان، دقیقتر نگاه کنید. همچنین ضبط زنده و تجزیه و تحلیل آنلاین را به ارمغان می آورد. فایل های گرفته شده با استفاده از gzip فشرده می شوند و می توانند به راحتی فشرده شده یا به صورت فرمت هایی مانند CSV، XML، PostScript یا متن ساده صادر شوند. برای دوستداران سخت گیر ابزار مبتنی بر ترمینال، یک نسخه غیر GUI به نام TShark نیز وجود دارد. با استفاده از این ابزار، هکر اخلاقی می تواند ترافیک زنده را بخواند یا بسته هایی که قبلا گرفته شده اند را تجزیه و تحلیل کند. چه چیزی باعث می شود Wireshark مفید باشد در دسترس بودن پلت فرم پلت فرم برای لینوکس، macOS، Solaris، BSD و غیره

2. Nmap

رده: تجزیه و تحلیل آسیب پذیری

همانند Wireshark، Nmap همچنین یک اسکنر شبکه منبع آزاد و آزاد است که می توانید از آن در هک کردن کالی لینوکس خود استفاده کنید. همانطور که در رده تجزیه و تحلیل آسیب پذیری قرار می گیرد، یک محقق امنیتی می تواند از Nmap برای انجام وظایف مختلف مانند شناسایی میزبان در شبکه، فهرست لیست های پورت های باز، فهرست مشخصات سخت افزاری و سیستم عامل در دستگاه های شبکه، و غیره استفاده کند. ویژگی های این ابزار هک مدولار برای Kali با کمک اسکریپت ها. این ابزار متقابل پلتفرم نیز برای ویندوز، BSD و macOS در دسترس است، با این حال، لینوکس پلتفرم محبوب تر از آن است.

3. Aircrack-ng

رده: حملات بی سیم

هنگامی که به ابزارهای هک کردن Wi-Fi برای لینوکس کالی یا سایر توزیعها به طور کلی می آید، Aircrack-ng مجموعه کامل نرم افزار شبکه است که به عنوان یک ابزار آشکارساز، sniffer، cracker و تجزیه و تحلیل عمل می کند.

همه شما نیاز به یک دستگاه با یک کنترل کننده شبکه است که می تواند ترافیک 802.11a، 802.11b و 802.11g در حالت نظارت خام را خراب کند. این مجموعه شامل تن ابزارهای پایه است که می توانید با دستورات ساده اجرا کنید. به غیر از اینکه از قبل نصب شده در distros مانند Parrot و Kali، آن نیز برای ویندوز، macOS، BSD و توزیع های لینوکس در دسترس است.

4. نیکو

رده: برنامه های کاربردی وب

با رفتن به ابزار بعدی لینوکس کالی، نیکو یک اسکنر آسیبپذیری است که یک هکر اخلاق میتواند از امنیت سرورهای وب استفاده کند، با تشخیص فایلها، برنامهها، پیکربندیها و غیره ناامن، ساخته شده در LibWhisker2 که یک کتابخانه پرل است، نیکوتا نام از فیلم "روزی است که زمین هنوز ایستاده است" گرفته شده است. از ویژگی های مفید مانند پروکسی، SSL، رمزگذاری حمله، احراز هویت میزبان و غیره استفاده می شود. این ابزار برای لینوکس کالی همچنین متقارن است. شما می توانید آن را در تقریبا تمام توزیع های لینوکس، ویندوز 10، macOS، BSD و غیره اجرا کنید.

5. FunkLoad

رده: تست استرس

به عنوان نام آن نشان می دهد، FunkLoad به عنوان تست کننده بار در لیست ابزار Kali ما لینوکس. FunkLoad با استفاده از اسکریپت های Python با استفاده از چارچوب PyUnit، یک مرورگر وب تک رشته ای را تقلید می کند و برنامه های دنیای واقعی را مدیریت می کند. انواع آزمون هایی که می توانید با استفاده از این نرم افزار انجام دهید عبارتند از تست رگرسیون، تست عملکرد، آزمایش بار، آزمون استرس و غیره. شما همچنین می توانید گزینه ای برای ایجاد گزارش های متفاوتی برای مقایسه دو گزارش اسناد به منظور ارائه نمای کلی تغییر بار. شما می توانید آن را در تمام توزیع های لینوکس نصب کنید و عملیات های مختلف را از خط فرمان اجرا کنید.

6. فله-استخراج

رده: ابزارهای قانونی

برنامه هک کردن بوکمارک در بین هکرهای اخلاقی محبوب است برای تخصیص اطلاعاتی مانند آدرس های وب، جزئیات کارت اعتباری، آدرس ایمیل و ... برای انواع فایل های دیجیتال. با استفاده از این ابزار، می توان لیستی از کلمات موجود در درون داده ها را ایجاد کرد که بعدا می تواند با استفاده از ابزارهای دیگر هک کردن لینوکس، خرابی رمز عبور مورد استفاده قرار گیرد. هنگامی که Bulk-Extractor فایل ها را پردازش می کند، نتایج را در فایل های ویژگی ذخیره می کند که به راحتی قابل تجزیه و قابل بازرسی هستند. همچنین با یک رابط GUI همراه است که به راحتی می توانید فایل های حاصل را مرور کنید. کاربران می توانند Bulk-Extractor را بر روی سیستم عامل های مبتنی بر لینوکس و همچنین ویندوز نصب کنند.

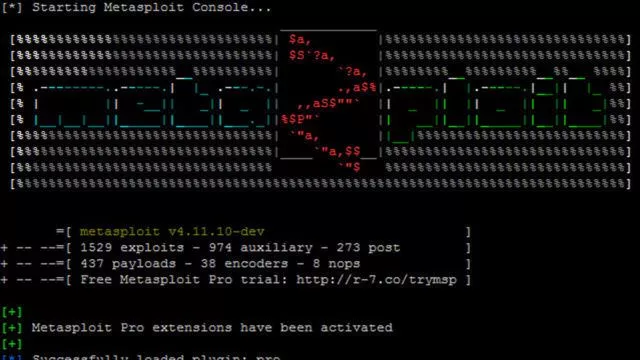

7. چارچوب Metasploit

رده: ابزار بهره برداری

چارچوب Metaploit نیازی به مقدمه ای ندارد زیرا آن را پلت فرم آزمون تست نفوذ در جهان است. این به شما اجازه می دهد تا نقاط ضعف مختلف را نقطه، اعتبار، و بهره برداری کنید. این نیز به عنوان پایه ای برای بسیاری از چارچوب هک تجاری اخلاقی استفاده می شود. به عنوان یک چارچوب منبع باز، جامعه منبع باز، افزودن ماژول های جدیدتر را ادامه می دهد و Rapid7 همچنین به اضافه کردن ویژگی های جدید خود ادامه می دهد. چه چیزی باعث جالب تر این واقعیت است که به روز رسانی های جدید این ابزار هر روز تحت فشار قرار می گیرد. شما می توانید Metasploit را در لینوکس، ویندوز، macOS و BSD نصب کنید.

8. Ophrack

رده: حملات رمز عبور

Ophrack یکی از معروف ترین ابزار رمز گشایی رمز عبور برای اهداف هک اخلاقی است. ابزار آسان برای استفاده با یک رابط کاربری ساده گرافیکی، این ابزار رایگان و متن باز برای ترفند گذرواژه ها در عرض چند دقیقه ترجیح داده می شود. Ophcrack نیز برای یکی از بهترین پیاده سازی جداول رنگین کمان برای ترک خوردن شناخته شده است. به عنوان یک ابزار کراس پلت فرم، شما می توانید آن را در لینوکس و ویندوز با سهولت استفاده کنید. این همچنین به صورت یک سی دی لینوکس زنده بر اساس توزیع SliTax برای خراب شدن گذرواژه های یک دستگاه ویندوز عرضه می شود.

9. DBD

رده: حفظ دسترسی

اگر شما هک اخلاقی هستید، باید از ابزار Netcat برای شبکه های کامپیوتری استفاده کنید. از سوی دیگر، Dbd یک نرم افزار لینوکس Kali است که یک کلون Netcat بهبود یافته است؛ آن ارائه می دهد رمزگذاری قوی و به شما اجازه می دهد تا انجام کار خود را با آرامش ذهن. ویژگی های برجسته این ابزار منبع باز AES-CBC-128 + HMAC-SHA1 رمزگذاری، اتصال مجدد پیوسته با رله، گزینه انتخاب پورت و غیره است. توجه داشته باشید که این ابزار منبع باز تنها از ارتباطات TCP / IP پشتیبانی می کند.

علایمی که نشان میدهد گوشی شما توسط WhatsApp هک شده است

Financial Times گزارش داد که یک آسیب پذیری در برنامه پیام های فیس بوک WhatsApp، مهاجمان مهاجمان را مجبور به گسترش نرم افزار نظارت به گوشی های هوشمند و تلفن های هوشمند با یک تماس تلفنی کردند.

متاسفانه، به نظر نمی رسد که یک روش قطعی برای بررسی اینکه آیا دستگاه توسط نرم افزار نظارت تحت تاثیر قرار گرفته است. با این حال، نشانه هایی وجود دارد که مردم می توانند به دنبال این باشند که می توانند در تشخیص این که آیا یک دستگاه تلفن همراه توسط یک شخص ثالث به طور آگاهانه دستکاری می شود مفید باشد، مفید باشد.

دومینگو گورا، یک متخصص امنیتی تلفن همراه برای سازنده نرم افزار آنتی ویروس سیمانتک، گفت: "یکی تلاش و نگاهی به تغییرات در دستگاه تلفن همراه شما است." "اگر استفاده از باتری به نظر می رسد کاملا متفاوت از اخیرا است، یا اگر دستگاه در حال اجرا گرم است، زیرا ممکن است ارسال و دریافت مقدار زیادی از داده ها، ممکن است نشانه هایی وجود داشته باشد که دستگاه به خطر افتاده است."

به روز رسانی WhatsApp به آخرین نسخه و نگه داشتن سیستم عامل تلفن همراه تا به امروز اولین گامی مهم هستند اگر فکر می کنید دستگاه شما ممکن است تحت تاثیر قرار.

آسیب پذیری WhatsApp گفت که این آسیب پذیری را در این ماه کشف و به سرعت موضوع را ثابت کرد. اما این شرکت اعلام نکرده است که تعداد کاربران 1.5 میلیارد کاربر برنامه تحت تاثیر قرار گرفته است.

وقتی پرسید که آیا کاربران WhatsApp می توانند بگویند که آیا دستگاه آنها تحت تاثیر قرار گرفته است، یک نماینده شرکت پاسخ داد:

"با توجه به اطلاعات محدودی که جمع آوری می کنیم، ما به سختی می توان گفت که تأثیر آن بر کاربران خاص است. ما با سازمان های حقوق بشر با تخصص نظارت بر کار بازیگران سایبری خصوصی کار خواهیم کرد. از فراوانی احتیاط ما همه را تشویق می کنیم کاربران برای به روز رسانی WhatsApp و همچنین حفظ سیستم عامل تلفن همراه خود را به روز. "

طبق گزارش Financial Times، نرم افزار مخرب توسط گروه NSO، یک شرکت امنیتی مشکوک توسعه یافته است که محصول Pegasus را توسعه می دهد که می تواند دوربین و میکروفون دستگاه را فعال کند و از طریق ایمیل ها را از بین ببرد. این شرکت محصول خود را به دولت ها و سازمان های اطلاعاتی می پردازد.

جی روزنبرگ، یکی از محققان ارشد امنیت در شرکت نرم افزاری ضد ویروس کسپرسکی، گفت: به دلیل اینکه نوع بدافزار مورد استفاده در این حمله معمولا بسیار گران است و به طور معمول به دولت ها و سازمان های اطلاعاتی فروخته می شود، به طور متوسط افراد هیچ دلیلی ندارند. آزمایشگاه ها

او گفت: "این نرم افزار بدافزار دولتی است که میلیون ها دلار هزینه می کند." "به جز اینکه شما هدف برخی از دولت ها هستید، شما واقعا نگران نباشید. شما به طور متوسط سعی در انجام این کار ندارید."

هیچ شواهدی وجود ندارد که نشان دهد این یک حمله گسترده است، اما نرمافزار گروه NSO در تلاشهای گذشته برای به خطر انداختن سازوکارهای مربوط به فعالان مواجه شده است. به عنوان مثال، در سال 2016، یک فعال برجسته حقوق بشر به نام احمد منصور پیام های متنی با پیوندهایی که نرم افزار نظارت از گروه NSO را بر روی گوشی خود نصب کرده بود، دریافت کرد.

ابزارهایی مانند زمان Screen Time اپل میتواند پیگیری برنامه هایی که اغلب مورد استفاده در تلفن شما است را دنبال کند، چیزی که گورا می گوید می تواند یک تاکتیک مهم برای ردیابی رفتار بالقوه مخرب باشد اگر دستگاه شما تحت تاثیر حمله باشد.

اما یک راه قابل اطمینان برای تشخیص دستکاری بیرونی می تواند به بررسی برنامه هایی که بیشتر عمر باتری و اطلاعات را می خورند، نگاه کنند. به همین دلیل برنامه هایی که در پس زمینه اجرا می شوند ممکن است در ابزارهایی مانند Screen Time ظاهر نشوند. نگه داشتن پیگیری داده ها به طور منظم داده می تواند به خصوص بحرانی باشد، به عنوان یک افزایش در انتقال داده ها می تواند یک سیگنال باشد که چیزی درست نیست.

Guerra به طور منظم برای بررسی معیارهای مانند داده ها و استفاده از باتری پیشنهاد می کند تا وقتی که چیزی به نظر می رسد از عادی و همچنین پاک کردن برنامه هایی که شما به طور مرتب استفاده نمی کنید، ساده تر می شود، برای محدود کردن تعداد برنامه هایی که می توانند اطلاعات شما را جمع آوری کنند.

به طور منظم پشتیبان گیری از دستگاه شما نیز مهم است تا آن را به عنوان یکپارچه که ممکن است برای تغییر به یک گوشی جدید در صورتی که شما به خطر بیافتد.

گوشی های هوشمند ما "می تواند ابزار جاسوسی کامل باشد." "این دوربین ها را در جلو و عقب قرار می دهد و دارای میکروفون است. GPS دارای موقعیت مکانی و تقویم شما است ... اما این داده ها برای هر کسی که سعی در جاسوسی بر شما می کند اگر در دستگاه شما باقی بماند، خوب نیست. ضبط یا جمع آوری، باید به مهاجم منتقل شود. "